Bagi anda yang memiliki laptop Sony Vaio yang sedang lagi crash, error, dan lain sebagainya bisa membaca artikel saya ini. Tidak berbeda dengan laptop VAIO model lama, kiini untuk model

Sony VAIO terbaru yang sudah mempunyai aplikasi VAIO Care, akan terasa

lebih mudah melakukan proses recovery.

Buat pengguna Laptop Sony Vaio model terbaru (yang ada tombol

ASSIST) silahkan ikuti petunjuk singkat bagaimana melakukan format ulang

atau recovery Sony VAIO.

untuk recovery atau format ulang di laptop Sony VAIO bisa dilakukan dengan 2 cara:

1. dengan menggunakan System Recovery (dari hard disk laptop)

2. dengan menggunakan Disk Recovery (dari cd yang sudah kita buat sebelumnya)

Dan

sekali lagi saya ingatkan, penting bagi pengguna Laptop Sony Vaio yang mau recovery

adalah untuk back up data-data penting seperti data pekerjaan, foto,

film, lagu, dan lainnya ke hard disk eksternal, flash disk, atau burning

ke cd.

Format Ulang Menggunakan System Recovery

System Recovery yaitu memformat ulang

dengan menggunakan aplikasi recovery yang tersimpan di dalam hard disk.

Langkah format ulang seperti ini tidak bisa dilakukan jika hard disk

rusak atau laptop yang sudah ganti sistem operasi yang menyebabkan

“system recovery” hilang. Format ulang menggunakan “System Recovery”

dapat diakses dengan 2 cara, yaitu:

1. akses dari windows dengan menggunakan aplikasi VAIO Care melalui tombol ASSIST.

2. akses melalui “booting” disertai menekan tombol F10 (Turn on + F10).

Inti dari kedua cara di atas sama saja

yaitu masuk ke VAIO Care Rescue untuk melakukan penyelamatan data,

format ulang drive C saja, atau format ulang semua sistem.

-

Berikut langkah-langkahnya:

1. Buka aplikasi VAIO Care dengan menekan tombol ASSIST.

-

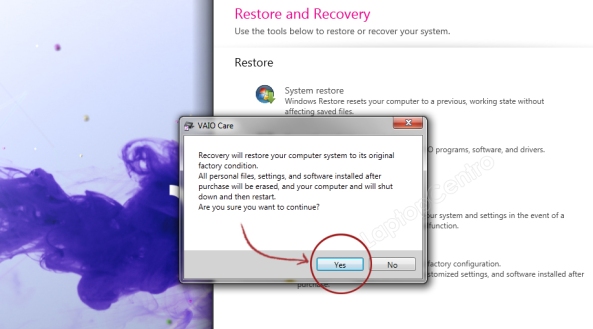

2. Setelah muncul jendela “VAIO Care” lalu klik menu ‘Advanced Tools” dan pilih “Restore and Recovery”.

-

3. Lalu muncul menu “Restore and Recovery” dan pilih “Recover Computer”.

-

4. Setelah tekan “Recover Computer” akan muncul notifikasi untuk melakukan format ulang, lalu pilih “Yes”.

-

5. Laptop akan “Restart” dan masuk ke aplikasi “VAIO Care Rescue” lalu pilih “Language English” kemudian “OK”.

-

6. Lalu pilih “Start recovery wizard”.

-

7. Lalu muncul notifikasi: “Do yuo need

to rescue your data?” Jika Anda sudah back up data penting ke hard disk

external, lanjutkan dengan pilih “Skip rescue”

-

8. Kemudian muncul lagi notifikasi: “Are you sure you want to start

recovery?” Jika Anda sudah yakin silahkan contreng kotak pilihan dan

tekan “Start recovery”.

Jika Anda belum yakin dan merasa belum back up data penting, silahkan tekan “Cancel”

-

9. Proses recovery pun akan berjalan dan tunggulah sampai selesai sekitar 2 jam.

Format Ulang Menggunakan Disk Recovery

Inti dari format ulang menggunakan Disk

Recovery adalah sama dengan format ulang menggunakan System Recovery.

Hanya saja, format ulang menggunakan Disk Recovery mengharuskan Anda

memasukkan CD #1 hingga CD terakhir. Setelah semua CD “ter-copy” ke

sistem di laptop, maka laptop akan mulai menjalankan proses System

Recovery normal seperti petunjuk di atas. Untuk petunjuk membuat Disk

Recovey, silahkan baca tulisan saya sebelumnya!

Berikut petunjuk cara format ulang dengan menggunakan Disk Recovery/CD Recovery:

(maaf tanpa gambar karena prosesnya kurang lebih sama dengan proses recovery di atas)

1. Masuk ke BIOS (Start + F2) untuk seting “booting” laptop ke internal drive.

2. Sebelum exit dari BIOS, masukkan CD #1, lalu exit BIOS dan akan restart.

3. CD #1 akan berjalan dan proses “copy” recovery.

4. Ketika muncul “Windows Boot Manager”

—-- Start VAIO Care Rescue

—-- Repair Windows 7

Pilih “Start VAIO Care Rescue”

—-- “Windows is loading files….”

—-- “Please wait while VAIO Care Rescue is starting”

5. Lalu akan muncul apikasi “VAIO Care Rescue”

6. Pilih “Select English and Start VAIO Care Rescue”

7. Pilih “Start Recovery Wizard”

8. Pilih “Skip Rescue”

9. Contreng “Yes i’m sure”

10. Klik “Start Recovery”

—-- Proses recovery akan berjalan tunggu laptop meminta untuk memasukkan CD berikutnya. Selesai!

-